蘇州醫(yī)院網(wǎng)絡安全管理體系建設

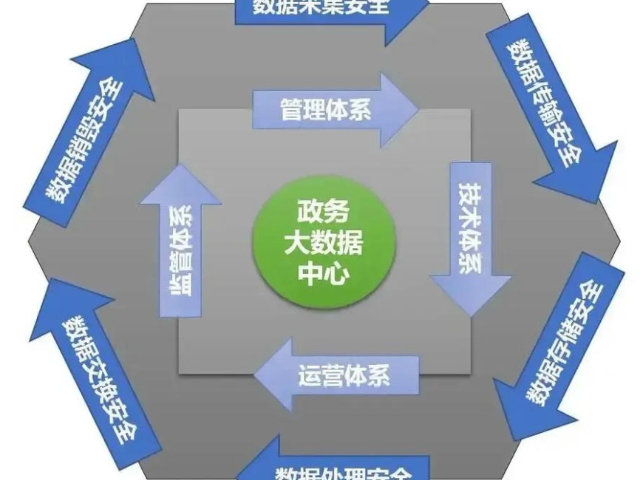

數(shù)據(jù)泄露是網(wǎng)絡安全的關鍵風險,預防需從技術(shù)與管理雙維度發(fā)力:技術(shù)上采用數(shù)據(jù)分類分級(識別高敏感數(shù)據(jù)并加強保護)、數(shù)據(jù)脫了敏(對非生產(chǎn)環(huán)境數(shù)據(jù)匿名化處理)、數(shù)據(jù)泄露防護(DLP)(監(jiān)控并阻止敏感數(shù)據(jù)外傳);管理上制定數(shù)據(jù)安全政策(明確數(shù)據(jù)使用規(guī)范)、開展員工安全培訓(減少社會工程學攻擊)、定期進行數(shù)據(jù)安全審計(發(fā)現(xiàn)并修復漏洞)。應急響應機制包括:事件檢測(通過SIEM系統(tǒng)實時分析日志)、事件隔離(切斷受影響系統(tǒng)網(wǎng)絡連接)、證據(jù)保留(保存攻擊痕跡用于取證)、系統(tǒng)恢復(從備份還原數(shù)據(jù))及事后復盤(總結(jié)教訓優(yōu)化策略)。例如,某銀行在發(fā)生數(shù)據(jù)泄露后,通過DLP系統(tǒng)快速定位泄露源頭,并依據(jù)應急預案在2小時內(nèi)恢復服務,將損失降至較低。網(wǎng)絡安全的法規(guī)遵從性要求持續(xù)的風險管理。蘇州醫(yī)院網(wǎng)絡安全管理體系建設

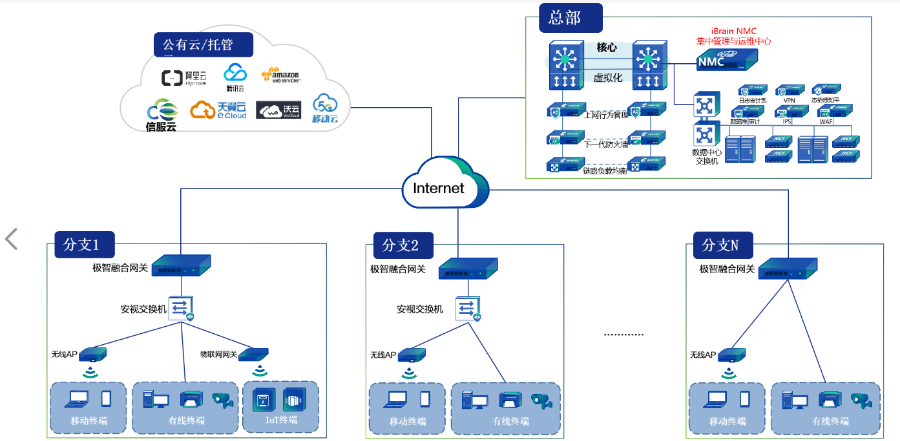

VPN通過加密隧道技術(shù)在公共網(wǎng)絡(如互聯(lián)網(wǎng))上建立安全私有連接,保障數(shù)據(jù)傳輸機密性。技術(shù)原理上,VPN客戶端與服務器協(xié)商加密算法與密鑰,所有流量經(jīng)加密后通過隧道傳輸,外部無法偷聽或篡改。常見協(xié)議包括IPSec(網(wǎng)絡層加密,適用于站點到站點連接)、SSL/TLS(應用層加密,適用于遠程訪問)及WireGuard(輕量級、高性能的新興協(xié)議)。然而,VPN存在安全風險:若客戶端或服務器被攻破,攻擊者可解了密隧道內(nèi)流量;部分VPN服務存在日志記錄與數(shù)據(jù)販賣行為。例如,2021年某有名VPN提供商因泄露用戶瀏覽記錄被起訴,凸顯了選擇可信VPN服務的重要性。無錫網(wǎng)絡流量控制包括哪些網(wǎng)絡安全的法規(guī)遵從性是董事會層面的優(yōu)先事項。

隨著智能手機的普及,移動設備已成為人們生活中不可或缺的一部分,但同時也面臨著諸多安全威脅。移動設備安全知識包括了解移動操作系統(tǒng)的安全機制,如 Android 和 iOS 系統(tǒng)的權(quán)限管理、應用安全審核等。用戶在下載和安裝應用程序時,應選擇正規(guī)的應用商店,避免從不明來源下載應用,以防下載到惡意軟件。同時,要為移動設備設置強密碼或使用指紋、面部識別等生物識別技術(shù)進行解鎖,防止設備丟失或被盜后他人獲取設備中的數(shù)據(jù)。此外,連接公共無線網(wǎng)絡時也存在安全風險,應盡量避免在公共無線網(wǎng)絡中進行敏感信息的傳輸,如網(wǎng)上銀行交易、登錄重要賬號等。

網(wǎng)絡安全威脅呈現(xiàn)多樣化與動態(tài)化特征,主要類型包括:惡意軟件(如勒索軟件、網(wǎng)絡釣魚(通過偽造郵件誘導用戶泄露信息)、DDoS攻擊(通過海量請求癱瘓目標系統(tǒng))、APT攻擊(高級持續(xù)性威脅,針對特定目標長期潛伏竊取數(shù)據(jù))及供應鏈攻擊(通過滲透供應商系統(tǒng)間接攻擊目標)。近年來,威脅演變呈現(xiàn)三大趨勢:一是攻擊手段智能化,利用AI生成釣魚郵件或自動化漏洞掃描;二是攻擊目標準確化,針對金融、醫(yī)療等行業(yè)的高價值數(shù)據(jù);三是攻擊范圍擴大化,物聯(lián)網(wǎng)設備(如智能攝像頭、工業(yè)傳感器)因安全防護薄弱成為新入口。例如,2020年Twitter大規(guī)模賬號被盜事件,攻擊者通過社會工程學獲取員工權(quán)限,凸顯了人為因素在安全威脅中的關鍵作用。網(wǎng)絡安全為相關單位網(wǎng)站提供抗攻擊和防篡改保護。

2017年,某安全研究員因公開披露某航空公司網(wǎng)站漏洞被起訴“非法侵入計算機系統(tǒng)”,盡管其初衷是推動修復。為平衡安全與倫理,行業(yè)逐漸形成“負責任披露”規(guī)范:發(fā)現(xiàn)漏洞后,首先通知企業(yè)并給予合理修復期(通常90天),若企業(yè)未修復再公開漏洞細節(jié)。2023年,某安全團隊發(fā)現(xiàn)某電商平臺SQL注入漏洞后,通過CVE(通用漏洞披露)平臺提交報告,并提前120天通知企業(yè),避免數(shù)百萬用戶信息泄露。此外,部分企業(yè)推出“漏洞賞金計劃”,鼓勵白帽灰色產(chǎn)業(yè)技術(shù)人員提交漏洞并給予獎勵,如Google每年支付超1000萬美元漏洞獎金,既提升了安全性,又規(guī)范了倫理行為。這一機制表明,網(wǎng)絡安全知識的倫理建設需法律、技術(shù)與社區(qū)協(xié)同推進。網(wǎng)絡安全防止惡意插件對瀏覽器的侵入。上海網(wǎng)絡安全審計檢查

網(wǎng)絡安全可防御DDoS攻擊,保障網(wǎng)站正常運行。蘇州醫(yī)院網(wǎng)絡安全管理體系建設

防護策略需從三方面突破:首先,部署零信任架構(gòu),默認不信任任何設備或用戶,實施動態(tài)權(quán)限驗證;其次,采用網(wǎng)絡分段技術(shù),將控制系統(tǒng)與辦公網(wǎng)絡物理隔離;之后建立威脅情報共享平臺,實現(xiàn)電力、交通、金融等行業(yè)的協(xié)同防御。例如美國能源部推出的“CyberForce”競賽,通過模擬電網(wǎng)攻擊訓練運維人員,明顯提升應急響應能力。網(wǎng)絡安全知識的應用常面臨倫理困境,尤其是白帽灰色產(chǎn)業(yè)技術(shù)人員的“責任披露”機制。白帽灰色產(chǎn)業(yè)技術(shù)人員通過發(fā)現(xiàn)并報告系統(tǒng)漏洞幫助企業(yè)提升安全性,但若披露不當可能引發(fā)法律風險。蘇州醫(yī)院網(wǎng)絡安全管理體系建設

- 蘇州樓宇弱電安防點位報價 2025-12-13

- 蘇州市姑蘇區(qū)俱樂部夏季冰啤供應商 2025-12-13

- 浙江商場弱電安防服務商 2025-12-13

- 杭州機房建設弱電安防大概價格 2025-12-13

- 蘇州原裝賓利啤酒推薦 2025-12-12

- 杭州弱電安防收費 2025-12-12

- 南通社區(qū)弱電安防承接 2025-12-12

- 常州綜合布線弱電安防 2025-12-12

- 杭州工地弱電安防設計 2025-12-12

- 蘇州姑蘇區(qū)飯店啤酒餐飲連鎖供貨 2025-12-12

- 靜安區(qū)安裝大模型智能客服銷售電話 2025-12-13

- 江蘇附近哪里有防爆風機供應商 2025-12-13

- 耐高溫傳感器多少錢 2025-12-13

- 河南海底隧道報警系統(tǒng)多少錢 2025-12-13

- 上海滅火器誠信合作 2025-12-13

- 西北人行護欄加工廠 2025-12-13

- 鄂爾多斯防有機蒸汽MC920KN95活性炭防護口罩技術(shù) 2025-12-13

- 山東購買RFID嵌體銷售廠家 2025-12-13

- 江蘇靜電檢測ESD廠家 2025-12-13

- 陜西水成膜抗溶泡沫滅火劑價格 2025-12-13